Digitaler Frühjahrsputz

In regelmäßigen Abständen beschleicht mich das Gefühl, die Kontrolle über meine Daten zu verlieren. Das ist dann immer der Zeitpunkt, an dem ich meine Accounts ausmiste, Berechtigungen und Freigaben auf Facebook prüfe, neue Ad-Blocker installiere. Anfang 2017 war es wieder soweit und ich habe in den letzten zwei Monaten einmal kräftig durchgeputzt. Meine Ziele: mehr Sicherheit, Datensparsamkeit und Datenhoheit. Über mein Own your data-Projekt habe ich schon mal gebloggt. Das ist recht mühsam, recherche- und zeitintensiv (wird aber fortgesetzt). Im Folgenden wird es v.a. um Sicherheit und Datensparsamkeit gehen.

Logins und Passwörter

1. Passwortmanager

Die Grundlage für die unten beschriebenen Schritte ist ein zentraler Ort, an dem alle Logins abgelegt sind. Das kann durchaus auch eine handschriftlich gepflegte Papierliste sein, ich nutze dazu seit mehreren Jahren den Passwortmanager 1Password.

Bis vor ein paar Tagen hätte ich den auch noch uneingeschränkt für Neueinsteiger empfohlen, aber jetzt wurde angekündigt, dass die Software für Neukunden bald wohl nur noch als Abo-Service mit monatlicher Gebühr verfügbar ist (gekaufte Versionen sollen aber weiter funktionieren und auch aktualisiert werden). Eine Open-Source-Alternative ist Keepass. Die nutze ich partiell auch und finde sie v.a. im Bedienkomfort 1Password unterlegen.

In den Passwortmanager gibt man alle Accounts ein. Der Zugriff wird mit einem kryptischen Masterpasswort geschützt, das man sich sehr gut merken sollte und am besten als Backup auf einen Zettel schreibt, den man bei seinen Eltern daheim im alten Kinderzimmer unter dem 80er-Jahre Poster von Prinzessin Stephanie versteckt. (fiktives Beispiel für einen sicheren Aufbewahrungsort).

2. Accounts löschen

Ein Test-Account bei einem neuen, nett klingenden Webdienst ist schnell angelegt. Und dann auch wieder ganz schnell vergessen. Wahrscheinlich lege ich in der Woche 2-3 neue Accounts an, von denen ich die meisten nie wieder nutze. Und ein gelöschter Account ist eine potentielle Sicherheitslücke weniger.

Deshalb bin ich als erstes alle Logins von A (wie Actionbound) bis Z (wie Zoomwork) durchgegangen und habe konsequent alle gelöscht, die ich nicht mehr benötige. Das waren am Ende knapp 100 Zugänge.

Bei ungefähr der Hälfte der Dienste ging das Löschen einfach über das jeweilige Backend. Beim Rest musste ich eine Mail an den Support schreiben. Dazu habe ich mir zwei Standardmailtexte (englisch/deutsch) mit dem OSX-Textvorlagentool TextExpander angelegt.

3. Passwörter sicher machen

Ein gutes Passwort besteht aus Buchstaben, Zahlen und Sonderzeichen und ist am besten 16 Zeichen lang. Bunt gemischt, inhaltlich sinnlos. "hallo" ist z.B. kein gutes Passwort. Und noch wichtiger: ein gutes Passwort ist einmalig. D.h. man sollte bei keinem Login ein Passwort verwenden, daß man schon bei einem anderen Dienst verwendet hat. Und sei es noch so kryptisch. Gibt es bei einem Anbieter ein Datenleck (und die gab es in den letzten Jahren auch bei renommierten Webdiensten immer wieder) ist es relativ einfach mit dem erbeuteten Passwort andere Dienste durchzuprobieren und Zugriff auf einen Account zu erhalten.

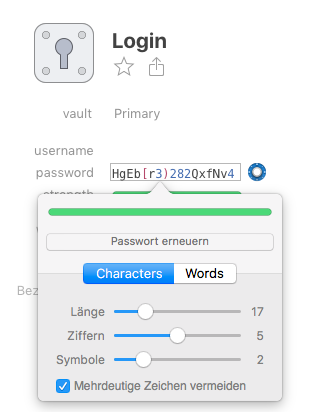

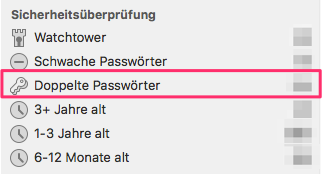

Ein Passwortmanager generiert sichere Passwörter auf Wunsch automatisch und 1Password weist z.B. auch auf Logins hin, bei denen das gleiche Passwort verwendet wurde.

[caption id="attachment_5509" align="aligncenter" width="312"] Der Passwortgenerator von 1Password generiert hier gerade mein neues Google-Passwort.[/caption]

Der Passwortgenerator von 1Password generiert hier gerade mein neues Google-Passwort.[/caption]

[caption id="attachment_5508" align="aligncenter" width="322"] 1Password zeigt Logins mit identischen Passwörtern an[/caption]

1Password zeigt Logins mit identischen Passwörtern an[/caption]

4. 2-Faktor-Authentifizierung

Als zusätzliche Sicherung habe ich begonnen bei allen wichtigen Accounts (die z.B. irgendwie mit Zahlungsvorgängen zu tun haben, also z.B. Paypal, Amazon, Google, Facebook ...) auf die 2-Faktor-Authentifizierung umzustellen.

Dabei muss man beim Einloggen in den Account zusätzlich zum Passwort noch einen PIN-Code eingeben. Der Code wird entweder jedesmal per SMS zugesendet oder von einer App generiert (meistens wird dazu der Google-Authenticator genutzt). Die Einrichtung der 2-Faktor-Authentifizierung wird bei den Diensten meistens gut erklärt (man sollte aber dabei auf jeden Fall ausnahmsweise mal ALLES durchlesen und nicht einfach nur durchklickend bestätigen).

Die 2-Faktor-Authentifizierung ist im Alltag (zumindest am Desktop-Rechner) gar nicht so nervig, wie es auf den ersten Blick klingt. Außerdem kann man meistens auch Geräte, die man regelmäßig nutzt, als Ausnahmen hinzufügen, sodass bei diesen (zumindest für einen gewissen Zeitraum) die PIN-Eingabe wieder wegfällt. Das ist immer eine Abwägung zwischen Komfort und zusätzlicher Sicherheit.

Von den großen Diensten, die ich nutze, bieten eigentlich fast alle 2-Faktor-Authentifizierung an (unrühmliche Ausnahme: eBay). Eine Übersicht findet man auf twofactorauth.org.

5. Account-Leaks und Sicherheitslücken beobachten

Um informiert zu werden, wenn mein Account (oder besser: meine Email-Adresse) in einem Daten-Leak auftaucht, habe ich mich bei haveibeenpwned.com eingetragen. Troy Hunt sammelt dort Account-Listen aus Datenleaks, die in Hackerforen und Pastes veröffentlicht werden. Taucht die eigene Mailadresse in so einer Liste auf, wird man benachrichtigt.

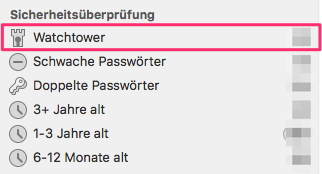

Bei groben Sicherheitslücken, wie z.B. dem Heartbleed-Bug oder jüngst der Sicherheitslücke bei Cloudflare, bei dem zahlreiche Webseiten betroffen sind, bietet 1Password mit dem Watchtower eine Funktion, die auf die betroffenen Dienste aktiv hinweist.

[caption id="attachment_5510" align="aligncenter" width="322"] Watchtower informiert über große Sicherheitslücken.[/caption]

Watchtower informiert über große Sicherheitslücken.[/caption]

6. Privat und Beruf trennen

Ich muss beruflich auch zahlreiche Accounts und Zugänge verwalten. Die beruflichen Zugangsdaten habe ich jetzt in einen eigenen 1Password-Tresor mit eigenem Master-Passwort gelegt, dieser Tresor wird auch nicht auf andere Geräte synchronisiert.

7. Account-Synchronisierung

1Password bietet eine sehr komfortable Synchronisierung über Cloud-Dienste (Dropbox, iCloud) an. Das funktioniert hervorragend und eine neuer Login ist ruckzuck vom Desktop-Rechner zum Smartphone synchronisiert. Nachdem ich das sehr lange so genutzt habe, habe ich beschlossen, meine Tresore nicht mehr in der Cloud abzulegen. Stattdessen synchronisiere ich die Daten jetzt über WLAN vom Desktop-Rechner zum iOS-Gerät. Der Unsicherheitsfaktor Cloudservice fällt dadurch weg.

Privatsphäre

Im Netz nicht mehr ganz so viele Spuren hinterlassen und v.a. wissen, wer auf welche Daten Zugriff hat. Das ist der Plan.

Die Minipodcast-Reihe The Privacy-Paradox hat einen 5-Tage-Plan erstellt, wie man wieder ein bisschen mehr Datenautonomie und Privatsphäre herstellen kann. Ich hab mir die Podcast-Folgen gar nicht angehört, aber ein paar der Tasks aus den Shownotes abgearbeitet und mich für die tägliche Mail mit neuen Aufgaben eingetragen.

Statt dem Ad/Script-Blocker Ghostery habe ich jetzt Privacy Badger installiert und dann noch viele der Punkte aus der umfangreichen Privacy-Checkliste aus der c't 5/17 abgehakt. Der Kauf des Hefts lohnt sich dafür schon.

Fazit

Meine 1Password-Schlüsselbund ist wieder schön sauber und aufgeräumt und ein paar Häkchen und Berechtigungen sind bei Facebook und Google jetzt restriktiver gesetzt. Das fühlt sich erst mal gut an, wird aber weiterhin ein steter Prozess der Überprüfung und Anpassung sein.

Als nächste werde ich versuchen weiter an der Datenhoheit zu arbeiten und Alternativen zu fremdgehosteten RSS-Readern und Google Analytics vorstellen.

[Update]

Das Fraunhofer Institut hat aktuell Passwortmanager (für Android) untersucht und listet hier gefundene Schwachstellen auf.

Kommentare (45)

Reposts (11)

Likes (25)

Kommentare (6)

Hi

Hmm Password Manager die ihre Daten zentral - cloud - Internet halten sind Prinzip bedingt unsicher - Bequemlichkeit hat immer seinen Preis

Hier eine schöne Übersicht welche schon alle Security Issues hatten (auch den von dir bevorzugten) https://team-sik.org/trent_portfolio/password-manager-apps/

Ich verwende Keepass mit lokaler Schlüsseldatei - mühsamer als geshared ....

Ansonsten noch ein nettes Browserplugin um weniger Spuren zu hinterlassen ist uMatrix auch spannend was alles welche Seiten so anziehen....

Es gibt Seiten die sind damit erst mal faktisch un besuchbar und man muss sie sich nach und nach "erschließen" :)

btw. Zimmer im Heim gebucht - Bahn folgt

grüße

tbee

Deswegen hab ich ja auch Cloud-Sync abgestellt. Danke für den Link.

Sollte ich wohl auch mal wieder. Seufzt.

Ich hab versucht es regelmäßig zu machen. Jeden Monat. Funktioniert leider nur so mittel. Jetzt ist es doch wieder ein großer Berg.

Warum das Plädoyer für Sonderzeichen statt Länge neu Passwörtern?

TOLL

Antworten (3)

Kategorie: Wollte ich auch immer schonmal machen. Es ist ja fast schon eine Anleitung dazu ;)

Auch mal ein guter Hinweis bzgl. Podcastproduktionen

"Ich hab mir die Podcast-Folgen gar nicht angehört, aber ein paar der Tasks aus den Shownotes abgearbeitet und mich für die tägliche Mail mit neuen Aufgaben eingetragen."#Podcast

Wieder einmal durch die Server gewischt. Digitaler Frühjahrsputz. Im Blog hier miste ich schon seit ein paar Tagen aus und stelle ein paar Sachen um.…

Kommentar schreiben